Почти месяц назад я уже рассказывал на страницах Маковода про растущую популярность компьютеров Mac и связанную с этим активность разработчиков вредоносного программного обеспечения для яблочной платформы. К сожалению, новая разновидность уже известной троянской программы ставит под угрозу бесперебойную работу встроенной в Mac OS X функции защиты от вредоносного ПО.

Почти месяц назад я уже рассказывал на страницах Маковода про растущую популярность компьютеров Mac и связанную с этим активность разработчиков вредоносного программного обеспечения для яблочной платформы. К сожалению, новая разновидность уже известной троянской программы ставит под угрозу бесперебойную работу встроенной в Mac OS X функции защиты от вредоносного ПО.

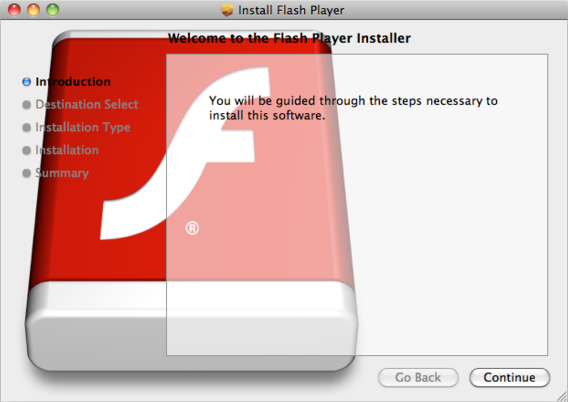

Троян, о котором идет речь, благодаря находке F-Secure получил название «Trojan-Downloader: OSX/Flashback.C». По сути дела, он является вариацией уже известного OSX/Flashback.A, который выдает себя за установщик Flash-плеера и был обнаружен экспертами этой же компании еще в сентябре.

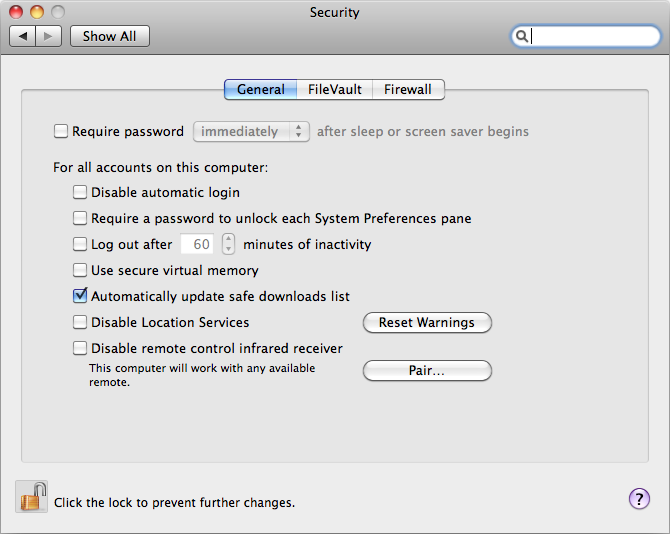

«Маскировка» этой вредоносной программы не изменилась, но её создатели пошли еще дальше — теперь после установки они отключают не только функции сетевой безопасности, но и автоматическое обновление для встроенного в яблочную операционную систему защитного механизма, известного также под названием XProtect. А это, в свою очередь, означает, что «зараженные» пользователи даже при всем своем желании не смогут получить обновления от Apple, способные удалить данный троян.

Программисты Apple добавили общесистемную функцию защиты от вредоносного программного обеспечения еще в 2009 году как часть Mac OS X 10.6 Snow Leopard, но эта функция получила более широкую известность после появления Mac Defender, который в отличие от OSX/Flashback.A маскировался под антивирус.

В рамках Security Update 2011-003, выпущенного в мае этого года, Apple не только «наделила» систему способностью обнаруживать/удалять Mac Defender и его известные разновидности, но включила ежедневное автоматическое обновление базы XProtect. Поэтому пока эта системная утилита обновлялась, пользователи Mac OS X могли чувствовать себя в относительной безопасности.

Но теперь работа этой функции оказывается под угрозой: по данным F-Secure, как только пользователи во время установки фиктивного Flash-плеера введут данные от администраторской записи для своего компьютера (зачастую это пароль единственного пользователя в системе), троянская программа получает пути к plis-файлу и бинарнику XProtectUpdater, выгружает его фоновую службу (daemon) и перезаписывает, а по сути — уничтожает, ключевые файлы, которые требуются для получения регулярных обновлений XProtect с серверов Apple.

Как отмечают эксперты F-Secure в своем блоге, «тактика первоначального вывода из строя системы защиты становится очень распространенной среди современных вредоносных программ — встроенные механизмы все чаще будут являться естественной целью на любой вычислительной платформе».

Для того, чтобы удалить OSX/Flashback.C, требуется провести сканирование системы и определить «инфицированные» файлы, после чего очистить их упоминания из двух plist-файлов, относящихся к Safari и Firefox. Более подробную информацию о ручном удалении данного вируса можно найти на этой странице сайта F-Secure.

Последние комментарии