В конце прошлой недели состоялся внезапный релиз iOS 7.0.6, с помощью которой компания Apple закрыла очень крупную дыру в безопасности своей мобильной прошивки. Давайте посмотрим, что представляет из себя эта уязвимость, и как от неё защититься пользователям настольной операционной системы.

В конце прошлой недели состоялся внезапный релиз iOS 7.0.6, с помощью которой компания Apple закрыла очень крупную дыру в безопасности своей мобильной прошивки. Давайте посмотрим, что представляет из себя эта уязвимость, и как от неё защититься пользователям настольной операционной системы.

Согласно документу из базы знаний Apple, обновление iOS закрывает уязвимость с идентификатором CVE-2014-1266:

Затрагиваемые устройства: iPhone 4 и более поздние версии, iPod touch (5-го поколения), iPad 2 и более поздние версии.

Влияние: злоумышленник с привилегированным положением в сети может захватить или модифицировать данные во время сессий, защищенных при помощи SSL/TLS.

Описание: SSL не может проверить подлинность соединения. Эта проблема была устранена путем восстановления недостающих шагов проверки.

Другими словами, iOS была бессильна перед так называемой атакой «человек посередине» (MITM-атака, англ. Man in the middle), при которой злоумышленник способен читать и видоизменять данные, которыми обмениваются корреспонденты в системе, и ни один из последних не может догадаться о его присутствии в канале. Таким образом, взломщик может завладеть конфиденциальной информацией вроде логинов/паролей, электронными письмами, банковскими данными или же заразить стороны вредоносным программным обеспечением.

После релиза мобильной прошивки эксперты по сетевой безопасности сразу предположили, что данная уязвимость должна присутствовать и в OS X. Уже через несколько часов это подтвердили исследователи из фирмы CrowdStrike:

Для успешного проведения атаки «человек посередине» злоумышленник должен находиться в той же самой проводной или беспроводной сети, что и жертва. Из-за ошибки в логике идентификации на платформах iOS и OS X злоумышленник может обойти процедуру проверки SSL/TLS во время подтверждения соединения.

Это позволяет противнику сделать вид, как будто он прибыл из доверенной конечной точки, например, от вашего любимого провайдера электронной почты, и выполнить полный перехват зашифрованного трафика между вами и этим сервером, а также изменять данные на лету (например, получить контроль над удаленной системой с использованием эксплойтов).

Старший программный инженер Google Адам Лэнгли (Adam Langley) довольно подробно описал проблему в своем блоге:

Поскольку перед нами уязвимость SSL/TLS, она затрагивает версии iOS до 7.0.6 (я могу подтвердить, что она существует в версии 7.0.4), а также OS X (подтверждено в 10.9.1). Она влияет на любой программный продукт, который использует эти защищенные протоколы, но только не на Chrome и Firefox, поскольку у них для SSL/TLS применяется NSS.

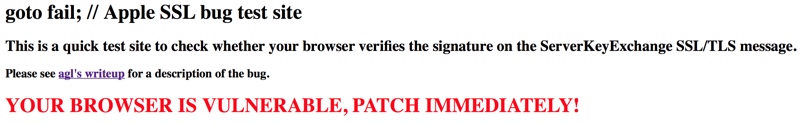

Лэнгли создал для проверки браузеров мини-страницу в своем блоге, но она в данный момент почему-то недоступна. Зато работает сайт gotofail.com. Посетив его пользователи могут узнать, присутствует ли уязвимость в их системе при использовании Safari и других стандартных приложений OS X или нет (подсказка: присутствует, я проверял).

Пресс-служба Apple подтвердила Reuters, что знает о проблеме и «в скором времени» обещает выпустить апдейт. Но пока пользователи могут руководствоваться тремя простыми советами, чтобы защитить себя от потенциальных проблем компрометации личных данных:

- Избегайте ненадежных сетей. Это может быть беспроводная точка доступа у соседей, беспарольный Wi-Fi в кафе и так далее. Подключайтесь только к надежным и защищенным сетям, пока не выйдет программное обновление.

- Проверьте ваш браузер на сайте GoToFail, чтобы узнать, насколько он безопасен. До выхода апдейта рекомендуется использовать последние версии Chrome и Firefox.

- Убедитесь, что доверенная беспроводная сеть использует шифрование WPA2 и требует ввода пароля при подключении к ней. Хотя это не гарантирует полной безопасности, злоумышленнику будет намного сложнее попасть в вашу сеть и провести MITM-атаку. Помните, что WEP является устаревшим и менее безопасным.

Надеюсь, Apple тянуть с обновление не станет.

Последние комментарии